*LogicTool* es una empresa innovadora creada con el fin de satisfacer las necesidades del cliente de forma rapida y eficiente.

Internet Profunda

20:17

No comments

La "Internet Profunda" No es Toda Oscura

La Internet Profunda y la Internet Oscura son tópicos de intriga, sobre todo desde que el FBI cerró el sitio Web de Ruta de la Seda en octubre de 2013. Muchos utilizan erróneamente los términos de Internet Profunda y Internet Oscura indistintamente.Sin embargo, la Internet Oscura es sólo una pequeña porción de la Internet Profunda (figura más abajo).

Mientras tanto la enorme Internet Profunda y la Internet Oscura mucho más pequeñas son inaccesibles a los rastreadores de la Web de la superficie como Google y Bing, hay una clara diferencia entre la Internet Profunda y la Internet Oscura ya que contienen diferentes tipos de información y diferentes formas de acceder a esta información. Nathan Chandler, en el artículo mas abajo, sobre el funcionamiento de la Internet Profunda, contrasta la Internet Oscura con la Internet Profunda:

(Internet Oscura)

Una parte de la Internet Profunda accesible sólo a través de ciertos buscadores tales como Tor diseñados para asegurar el anonimato. Las Tecnologías de la Internet Profunda no está de ninguna forma involucrada con la Internet Oscura.

"Hay una otra cara de la Internet Profunda que es mucho más oscura - y, a veces, aún más oscura - por lo que también se conoce como la Internet Oscura. En la Internet Oscura, los usuarios realmente entierran intencionalmente datos. A menudo, estas partes de la Web (Internet) se pueden acceder sólo si utiliza un software especial de navegación que ayuda a desprender las capas como de cebolla de la Internet Oscura. Este software mantiene la privacidad de la fuente y el destino de los datos y de las personas que accedan al mismo. Para los disidentes políticos y criminales por igual, este tipo de anonimato demuestra el inmenso poder de la Internet Oscura, lo que permite la transferencia de información, bienes y servicios, legal o ilegalmente, para disgusto de los poderes-fácticos en todo el mundo".

A la luz del Documental Epix Deep Web, dado a conocer el 31 de mayo de 2015, queremos hacer hincapié en que Deep Web Technologies, una empresa fundada en 2002, con algunas de las empresas más prestigiosas en el mundo como clientes, no está involucrada en ni ha estado nunca involucrada en ningún esfuerzo para acceder a las partes nefastas de la Internet Profunda conocida como la Internet Oscura. El 5 de noviembre de 2013, en respuesta a una historia de portada de la revista Time titulada La Web Secreta: Donde se ocultan en línea, Drogas, pornografía y asesinato, Abe Lederman, Fundador y CEO de Tecnologías Web Profunda, escribió un artículo en el blog y una carta al Editor de Time expresando preocupación sobre el uso inadecuado de la "Internet Profunda" para referirse a la "Internet Oscura".

El 26 de mayo de 2015, en previsión del Documental Epix Deep Web, Abe Lederman escribió otro artículo de blog, una vez más, señalando la forma confusa en que muchos se refieren a la "internet oscura" como la "Internet Profunda". Tecnologías Web Profunda no ha tenido ningún interés en el desarrollo de capacidades para acceder a la Internet Oscura.

Si desea obtener más información sobre Tecnologías Web Profunda, la empresa, y no el Documental Epix pruebe esta búsqueda de Google y revise algunas de las miles de páginas Web sobre y por la empresa.

El carácter inaccesible de la Internet Profunda Puede evocar imágenes de los hackers haciendo cosas nefastas, Pero eso no es realmente exacto. Qué enmarañada red tejemos, por cierto.

Alrededor del 40 por ciento de la población mundial utiliza la Web (Internet) para las noticias, el entretenimiento, la comunicación y una miríada de otros fines [fuente: Internet World Stats]. Sin embargo, incluso a medida que más y más personas se conectan, en realidad están encontrando menos de los datos que se almacenan en línea.

Eso es debido a que sólo una pequeña porción de lo que conocemos como la Internet Mundial es de fácil acceso. La llamada Internet de Superficie, la que todos nosotros habitualmente usamos, consta de los datos que los buscadores puedan encontrar y luego ofrecer en respuesta a sus consultas. Pero de la misma manera sólo la punta de un iceberg es visible para los observadores, un motor de búsqueda tradicional sólo ve una pequeña cantidad de la información que está disponible - un mísero 0,03 por ciento [fuente: OEDB].

¿Y en cuanto al resto de ella...?

Bueno, mucho de ello está enterrado en lo que se llama la Internet Profunda. La Internet Profunda (también conocida como la Infranet, la Web invisible y la Web oculta, entre otros apodos) consiste en datos que no se localizan con una simple búsqueda en Google.

Nadie sabe realmente qué tan grande es realmente la Internet Profunda, pero es cientos (o incluso miles) de veces más grande que la Web superficial. Estos datos no están necesariamente ocultos a propósito. Es simplemente difícil para la tecnología del motor de búsqueda actual encontrarla y darle sentido. Hay otra cara de la Internet Profunda que es mucho más oscura - y, a veces, aún más oscura - que es por eso que también es conocida como la Internet Oscura.

En la Internet Oscura, los usuarios realmente entierran intencionalmente datos. A menudo, estas partes de la Web se pueden acceder sólo si se utiliza un software de navegación especial que ayuda a desprender las capas de cebolla como las de la Internet Oscura. Este software mantiene la privacidad de la fuente y del destino de los datos y de las personas que acceden al mismo.

Para los disidentes políticos y criminales por igual, este tipo de anonimato demuestra el inmenso poder de la Internet Oscura, que permite la transferencia de información, bienes y servicios, legal o ilegalmente, para disgusto de los poderes fácticos en todo el mundo.

Así como un motor de búsqueda está simplemente rascando la superficie de la Web, sólo estamos empezando. Siga leyendo para averiguar cuán enredada nuestra Web realmente se vuelve. Escondido en el Pleno Sitio

La Internet Profunda es enorme en comparación con la Web superficial.

La Web de hoy cuenta con más de 555 millones de dominios registrados. Cada uno de estos dominios puede tener decenas, cientos o incluso miles de sub-páginas, muchas de las cuales no están catalogadas, y por lo tanto caen en la categoría de Internet Profunda. Aunque nadie sabe a ciencia cierta, la Internet Profunda puede ser de 400 a 500 veces más grande que la Web superficial [fuente: BrightPlanet]. Y tanto la superficie como la Web Profunda se hacen más grande y más grande cada día.

Para entender por qué tanta información está fuera de la vista de los motores de búsqueda, esto ayuda a tener un poco de historia sobre las tecnologías de búsqueda. Usted puede leer todo acerca de ello con Cómo Funcionan los Motores de Búsqueda de Internet, pero le daremos un rápido resumen aquí.

Los motores de búsqueda en general, crean un índice de datos mediante la búsqueda de la información que se almacena en los sitios Web y otros recursos en línea. Este proceso consiste en utilizar arañas o rastreadores automatizados, que localizan dominios y luego siguen hipervínculos a otros dominios, como un arácnido siguiendo los zarcillos de seda de una red, en cierto sentido creando un mapa de crecimiento rápido de la Web.

Este índice o mapa es su clave para encontrar datos específicos que es relevante para sus necesidades. Cada vez que usted introduce una palabra clave de búsqueda, los resultados aparecen casi al instante gracias a ese índice. Sin él, el motor de búsqueda, literalmente, tener que empezar a buscar miles de millones de páginas a partir de cero cada vez que alguien quiere información, un proceso que sería a la vez difícil de manejar y exasperante. Pero los motores de búsqueda no pueden ver los datos almacenados en la Internet Profunda. Hay incompatibilidades de datos y obstáculos técnicos que complican los esfuerzos de indexación. Hay sitios Web privados que requieren contraseñas de acceso antes de poder acceder a los contenidos.

Los rastreadores no pueden penetrar los datos que requieren búsquedas de palabras clave en un sitio Web único, específico. Hay sitios de acceso cronometrado que ya no permiten vistas públicas una vez que ha transcurrido un tiempo determinado. Todos esos desafíos, y un montón de otros, hacen que los datos sean mucho más difíciles de encontrar o indexar para los motores de búsqueda. Siga leyendo para ver más sobre lo que separa a la Internet de la superficie de la Internet Profunda.

Justo debajo de la superficie

Si usted piensa en la Web como un iceberg, la gran sección debajo del agua es la Internet Profunda, y la sección más pequeña que usted puede ver sobre el agua es la Web de la superficie.

Como ya hemos señalado, hay millones y millones de sub-páginas esparcidas a lo largo de millones de dominios. Hay páginas internas sin enlaces externos, tales como internal.howstuffworks.com, que se utilizan para fines de mantenimiento del sitio. Hay mensajes no publicados o no listados en blogs, galerías de fotos, directorios de archivos y una incalculable cantidad de contenido que los motores de búsqueda no pueden ver.

Esto es sólo un ejemplo.

Hay muchos sitios Web de periódicos independientes en línea, y, a veces, los motores de búsqueda indexan algunos de los artículos en estos sitios. Eso es particularmente cierto para las noticias más importantes que reciben mucha atención de los medios. Una rápida búsqueda en Google, sin duda, dará a conocer muchas docenas de artículos sobre, por ejemplo, los equipos de la Copa del Mundo de fútbol. Pero si lo que usted busca es una historia más oscura, puede que tenga que ir directamente a un sitio periódico específico y luego navegar o buscar contenido para encontrar lo que está buscando.

Esto es especialmente cierto cuando una noticia se vuelve más vieja. Mientras más antigua es la historia, más probable que se almacene sólo en el archivo del periódico, que no es visible en la Web de superficie.

Posteriormente, esa historia no puede aparecer fácilmente en los motores de búsqueda - por lo que cuenta como parte de la Internet Profunda.

Potencial Profundo

Si somos capaces de desbloquear la Web profunda para buscar bases de datos profesionales y de difícil acceso a la información de profundidad,

Campos como la medicina se beneficiarían inmediatamente.

Los datos de la Web profunda son difíciles de ver para los motores de búsqueda, pero lo no visto no es igual a sin importancia.

Como usted puede ver sólo desde nuestro ejemplo del periódico, hay un inmenso valor en la información escondida en la Web profunda. La Web profunda es un repositorio sin fin de información. Existen bases de datos de ingeniería, información financiera de todo tipo, artículos médicos, fotografías, ilustraciones... y la lista sigue, básicamente, ilimitadamente Y la Web profunda sólo se pone cada vez más profunda y más complicada. Para que los motores de búsqueda aumenten su utilidad, sus programadores deben encontrar la manera de sumergirse en la Web profunda y llevar los datos a la superficie.

De alguna manera no sólo deben encontrar información válida, pero deben encontrar una manera de presentarla sin abrumar a los usuarios finales. Al igual que con todos los negocios de las cosas, los motores de búsqueda están tratando con las preocupaciones de más peso que si usted y yo somos capaces de encontrar la mejor receta de manzana crujiente en el mundo. Quieren ayudar a los poderes corporativos a encontrar y utilizar la Web profunda de maneras novedosas y valiosas.

Por ejemplo, los ingenieros de construcción potencialmente podrían buscar trabajos de investigación en múltiples universidades con el fin de encontrar el mejor y más nuevo en materiales de construcción de puentes. Los médicos podrían localizar rápidamente las últimas investigaciones sobre una enfermedad específica. El potencial es ilimitado. Los desafíos técnicos son desalentadores. Esa es la atracción de la Web profunda. Sin embargo, hay un lado más oscuro a la Web profunda también - uno que está preocupando a un montón de gente por un montón de razones.

Cae La Oscuridad

La Internet Profunda puede ser una tierra de sombras de potencial sin explotar, pero con un poco de habilidad y un poco de suerte, puede iluminar una gran cantidad de información valiosa que muchas personas trabajaron para archivar. En la Internet Oscura, donde las personas esconden deliberadamente información, ellos prefieren que si usted dejara las luces apagadas. La Internet Oscura es un poco como la identificación de la Web. Es privada. Es anónima. Es poderosa. Desata la naturaleza humana en todas sus formas, tanto buenas como malas.

Las cosas malas, como siempre, obtienen la mayor parte de los titulares. Usted puede encontrar productos y actividades ilegales de todo tipo a través de la Internet Oscura. Eso incluye las drogas ilícitas, la pornografía infantil, números de tarjetas de crédito robadas, tráfico de personas, armas, animales exóticos, medios de comunicación con derechos de autor y cualquier otra cosa que se pueda imaginar. Teóricamente, incluso usted podría, por ejemplo, contratar a un asesino a sueldo para matar a alguien que no le gusta. Pero usted no encontrará esta información con una búsqueda en Google. Este tipo de sitios web requieren el uso de un software especial, como The Onion Router, más comúnmente conocido como Tor.

Tor es un software que se instala en el navegador y establece las conexiones específicas que necesita para acceder a sitios Web Oscuros. Críticamente, Tor es una tecnología de cifrado que ayuda a las personas a mantener el anonimato en línea. Lo hace, en parte, mediante el enrutamiento de conexiones a través de servidores de todo el mundo, haciéndolos mucho más difícil de rastrear.

Tor también permite a las personas acceder a los llamados servicios ocultos - sitios Web subterráneos para los cuales la Internet Oscura es notoria. En lugar de ver los dominios que terminan en .com o .org, estos sitios ocultos terminan en .onion.

En la siguiente parte de abajo vamos a pelar las capas de algunas de esas cebollas.

El Excitante Tor

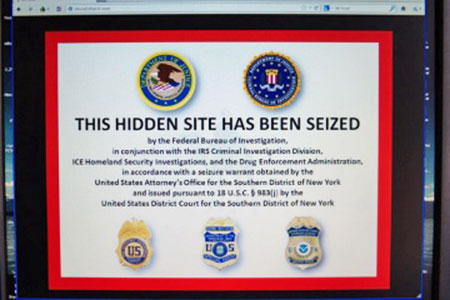

ESTE SITIO OCULTO HA SIDO INCAUTADO

Por la Oficina Federal de Investigación, En conjunción con la División de Investigación Criminal, IRS, ICE Investigaciones de Seguridad para la Patria y la Administración de Ejecución de Drogas DEA, Según una orden de incautación obtenida por la Oficina Fiscal de los Estados Unidos para el Distrito del Sur de Nueva York Y emitida según 18 U.S.C 913 por el Tribunal del Distrito de Estados Unidos del Sur de Nueva York

En octubre de 2013, las autoridades estadounidenses cerraron el sitio Seda Después de que el presunto propietario del sitio Ross William Ulbricht fue arrestado.

El más infame de estos sitios de cebolla era la ahora extinta Ruta de la Seda, un mercado en línea donde los usuarios podían comprar drogas, armas y todo tipo de artículos ilegales. El FBI finalmente capturó a Ross Ulbricht, quien operaba la Ruta de la Seda, pero sitios de imitación como Mercado Negro Recargado están todavía disponibles. Por extraño que parezca, Tor es el resultado de la investigación realizada por el Laboratorio de Investigación Naval de Estados Unidos, que creó Tor para los disidentes y los denunciantes políticos, que les permite comunicarse sin temor a represalias.

Tor fue tan eficaz en la prestación de anonimato para estos grupos que no pasó mucho tiempo antes de que mentes criminales empezaran a usarlo también. Eso deja a la aplicación de ley de los Estados Unidos en la irónica posición de tratar de rastrear a los delincuentes que están utilizando el software patrocinado por el gobierno para ocultar sus rastros. Tor, al parecer, es un arma de doble filo. El anonimato es parte esencial en la Internet Oscura, pero puede preguntarse cómo las transacciones relacionadas con el dinero pueden suceder cuando los vendedores y los compradores no pueden identificarse entre sí.

Ahí es donde entra el Bitcoin.

Si usted no ha oído hablar de Bitcoin, es básicamente una moneda digital encriptada. Usted puede leer todo acerca de ello en Cómo Funciona el Bitcoin. Al igual que el efectivo regular, Bitcoin es bueno para las transacciones de todo tipo, y en particular también permite el anonimato; nadie puede rastrear una compra, ilegal o de otra manera.

Bitcoin puede ser la moneda del futuro - un tipo descentralizado y no regulado de dinero libre de las riendas de cualquier gobierno. Pero debido a que Bitcoin no está respaldado por ningún gobierno, su valor fluctúa, a menudo violentamente. Es cualquier cosa menos un lugar seguro para guardar sus ahorros de la vida. Pero si se combina adecuadamente con Tor, es tal vez lo más parecido a una forma infalible para comprar y vender en la Web.

El Lado más Brillante de la Oscuridad

Un aspecto significativo del atractivo del Bitcoin es el anonimato de las transacciones. La Internet Oscura tiene sus connotaciones siniestras.

Pero no todo en el lado oscuro es malo. Hay todo tipo de servicios que no funcionan necesariamente en conflicto con la ley. La Internet Oscura es el hogar de los motores alternativos de búsqueda, servicios de correo electrónico, almacenamiento de archivos, uso compartido de archivos, medios sociales, sitios de chat, agencias de noticias y sitios de denuncia de irregularidades, así como sitios que proporcionan un punto de encuentro más seguro para los disidentes políticos y cualquier otra persona que pueda encontrarse en los márgenes de la sociedad.

En una época donde la vigilancia de tipo NSA es omnipresente y la privacidad parece una cosa del pasado, la Internet Oscura ofrece algo de alivio a las personas que valoran su anonimato.Los motores de búsqueda de la Internet Oscura pueden no ofrecer resultados de búsqueda personalizados, pero no el seguimiento de su comportamiento en línea u ofrecer un sinfín de anuncios tampoco.

El Bitcoin puede no ser del todo estable, pero ofrece privacidad, que es algo que su compañía de tarjeta de crédito con toda seguridad no lo hace. Para los ciudadanos que viven en países con líderes violentos o de opresión, la Internet Oscura ofrece una manera más segura para comunicarse con personas de ideas afines. A diferencia de Facebook o Twitter, que son fáciles para determinadas autoridades de monitorear, la Internet Oscura proporciona cobertura más profunda y un grado de seguridad para los que hablan mal o traman socavar a políticos o amos corporativos.

Un artículo escrito por investigadores de la Universidad de Luxemburgo (Content and Popularity Analysis of Tor Hidden Services) intentó clasificar los materiales más comúnmente accedidos en la Internet Oscura. Lo que encontraron fue que, aunque los sitios de comercio en actividades ilegales y contenido para adultos son muy populares, también lo son los relacionados con los derechos humanos y la libertad de información. Así que, aunque la Internet Oscura definitivamente tiene su lado feo, tiene un gran potencial, también.

Aún Más Profunda

La Internet Profunda se pone cada vez más profunda. Su almacenamiento de conocimiento humano y trivialidades crece más masivo todos los días, lo que complica los esfuerzos para dar sentido a todo. Al final, eso es tal vez el mayor desafío detrás de la Internet que hemos creado. Los programadores seguirán mejorando los motores de búsqueda de algoritmos, haciéndolos mejores en ahondar en las capas más profundas de la Web. Al hacer esto, van a ayudar a los investigadores y a las empresas a conectarse y a informarse con referencia cruzada en formas que no eran posibles antes. Al mismo tiempo, el trabajo principal de un inteligente motor de búsqueda no es simplemente encontrar información. Lo que realmente quiere hacer es encontrar la información más relevante. De lo contrario, uno se queda inundado en un mar de datos desordenado que te deja deseando que nunca hubieras hecho clic en ese botón de búsqueda.

Ese es el problema de los llamados grandes datos (Big Data). Big Data es el nombre para los conjuntos de datos que son tan grandes que se vuelven inmanejables e incoherentes. Debido a que la Internet está creciendo tan rápidamente, todo nuestro mundo está lleno de datos, y es difícil para cualquier persona para dar sentido a todo - incluso para todas aquellas poderosas computadoras que todo lo saben en la sede de Bing y Google.

A medida que crece Internet, cada gran empresa gasta más y más dinero en la gestión de datos y análisis, tanto para mantener sus propias organizaciones funcionando como también para obtener ventajas competitivas sobre otros. La minería y la organización de la Internet Profunda es una parte vital de esas estrategias. Aquellas empresas que aprenden a aprovechar estos datos para sus propios usos sobrevivirán y tal vez cambiarán el mundo con las nuevas tecnologías.

Aquellos que se basan sólo en la Web de la superficie no serán capaces de competir. Mientras tanto, la Internet Profunda continuará poniendo perplejos y fascinando a todos los que usan Internet. Contiene una cantidad fascinante de conocimientos que podrían ayudarnos a evolucionar tecnológicamente y como especie, cuando se conecta a otros bits de información. Y, por supuesto, su lado más oscuro estará siempre al acecho también, como lo hace siempre en la naturaleza humana.

La Internet Profunda habla al insondable potencial disperso no sólo del Internet, sino de la raza humana también. Pero mientras investigaba esta historia, fue fácil llegar a la conclusión, al menos, de que una cosa es segura - la mayoría de los titulares de las noticias tienden a sensacionalizar la Internet Oscura y a su lado más sórdido, y rara vez mencionan el potencial sin explotar de la Internet Profunda. Artículos sobre drogas y armas ilegales obviamente atraen a más lectores que aquellos que detallan los retos técnicos de los datos de cosecha de la Internet Profunda. Lea los artículos negativos, artículos sin aliento con un grano de sal. Vale la pena recordar que hay mucho más a la Internet Profunda que el elemento criminal obvio.

A medida que los ingenieros a encuentran mejores maneras y más rápidas para catalogar al almacenamiento de datos de la Web, la Internet como un todo podría transformar nuestra sociedad de maneras asombrosas.

Fuente biblioteca

Aprendizaje Profundo

22:44

No comments

En los últimos años, ha habido un resurgimiento en el campo de la Inteligencia Artificial. Se ha extendido más allá del mundo académico, con grandes figuras como Google, Microsoft y Facebook, quienes han creado sus propios equipos de investigación, obteniendo impresionantes adquisiciones.

Se comenta que esto puede atribuirse a la gran cantidad de datos brutos generados por los usuarios de redes sociales, muchos de los cuales deben ser analizados, al igual que al poder computacional precario disponible a través de GPGPUs.

Wed Profunda

19:56

No comments

Web Profunda:

¿Cómo llegar a los rincones desconocidos de Internet?

La web es una fuente ilimitada de información, y los buscadores la forma privilegiada de acceder al conocimiento que necesitamos. Sin embargo, muchas veces dejan de ser una solución y se convierten en el principal problema.

Acá te contamos cómo navegar la web sin caer en las redes de Google. Cuando no encontráras algo en Google,

qué hacés?

"No sé, nunca me pasó", responde Emilie. "Busco un libro o llamo por teléfono a alguien que me ayude", cuenta Cecilia. "Pero. yo creía que si no estaba en Google no existía.

¿No es así?", bromea Ana. "Se le pregunta al pulpo Paul ", dice Emiliano. Y la respuesta de Emiliano tal vez sea la más sugerente. No sólo porque lo que no se encuentra en Google pasa inmediatamente a formar parte de lo inexplicable o lo esotérico (en efecto, creemos que si no está allí no-existe), sino por la imagen de la criatura marina.

Es posible que quienes utilizaron por primera vez el término "navegar" para describir los desplazamientos que uno hace por Internet, no supieran lo exactos que estaban siendo. Uno navega por la superficie, no por el fondo. Y los motores de búsqueda -encabezados indiscutiblemente por Google - lo que hacen es eso: barrer la superficie de las aguas, y no el fondo oscuro del mar. Pero hay algo que se llama Internet profunda, que multiplica astronómicamente a la ya de por sí astronómica cantidad de páginas a las que se accede mediante los buscadores tradicionales (más de mil millones y en aumento), haciendo que éstos se vean como la punta de un iceberg insignificante que nunca habría hecho hundir al Titanic.

Para entender por qué la web profunda no accede a Google, a Yahoo! o a Bing, hay que entender primero cómo funcionan los motores de búsqueda. Como sabemos, existe una jerarquía en las respuestas que nos dan a partir de una consulta, por ejemplo, y para seguir en tema, "Titanic". En este momento (porque mañana puede ser distinto), Google larga 26.500.000 de páginas (y este resultado se modifica dariamente) donde podemos obtener información sobre el Titanic. Y no las larga al tún tún sino en base a su rapidísimo sistema de ordenamiento, cuya clave está en los links o enlaces. El buscador nos dice que la primera página es "la mejor" y la última "la peor".

¿El criterio? Tiene dos instancias: primero, el mejor sitio es el más reenviado por los sitios interesados en el Titanic. Segundo, esos sitios son los más enlazados por otros portales. Ante la imposibilidad de Google para analizar la calidad del contenido, esta segunda instancia es la más importante: mientras más enlaces conduzcan a un sitio que tiene en alguna parte un link sobre el Titanic, más creíble es, justamente porque miles de sitios lo han enlazado. Y así es como obtenemos el "mejor sitio" y el "peor sitio", siendo el peor el más huérfano de todos. La Internet profunda es, justamente, una Internet que ha quedado fuera de la carrera por los enlaces.

Siempre está la posibilidad de que el autor de un sitio penetre al mundo Google registrándolo manualmente a través de un formulario. Pero si no lo hace, ese sitio será invisible para los usuarios de Internet que no tengan la dirección o URL exacta. Y no sólo eso; el lenguaje primordial de Internet es HTML, con lo que millones de programaciones en imágenes, audio, video, PDF o archivos comprimidos también quedan fuera. Hay ya varias empresas que ofrecen servicios -pagos- para explorar las aguas submarinas.

Es el caso de deepdyve, para relevar información científica o médica, o de BrightPlanet, verdaderos pioneros en el estudio de "cosechar" información de la Internet profunda. "La mayoría de los buscadores te ayudan a encontrar una aguja en un pajar" dice Anand Rajaraman, cofundador de Kosmix. "Lo que nosotros intentamos hacer es ayudarte a explorar el pajar". Su sitio ha creado un software que combina la búsqueda tradicional con bases de datos ocultas, y aspira convertirse en una verdadera "comunidad de conocimiento". En español el sitio gratuito Internet Invisible es el mayor buscador de información escondida. Sin embargo, y como bien consigna, se trata de una "puerta de acceso" a bases de datos.

Queda luego la tarea individual, esforzada y casi bibliotecológica, de encontrar la información que se busca. Y de evaluar su calidad. Porque el hecho de estar escondida no la hace necesariamente mejor o más útil. Como dice Rogelio, especialista en lingüística aplicada: "no es que sea una web en la que los contenidos sean mejores o se traten con 'mayor profunidad', comparado con las giladas que se encuentran en la web superficial".

En todo caso, y para enterarte de si, efectivamente, lo que buscás no está en Google, podés visitar Schmoogle, cuyo subtítulo es "¿Y si lo que buscabas estaba en la página 53? Nutriéndose del buscador de buscadores, lo que hace Schmoogle es, sencillamente, romper con el page rank, con la jerarquía, y darte las respuestas en un orden aleatorio. Su creadora, la israelí Tsila Hassine, dice que su invento promueve "la diversidad en la web" y neutraliza los intereses comerciales detrás de ella. Al parecer, Google los bloquea a menudo. Así que si no pudiste entrar, intentalo más tarde. FUENTE wed profunta

¿Cómo llegar a los rincones desconocidos de Internet?

La web es una fuente ilimitada de información, y los buscadores la forma privilegiada de acceder al conocimiento que necesitamos. Sin embargo, muchas veces dejan de ser una solución y se convierten en el principal problema.

Acá te contamos cómo navegar la web sin caer en las redes de Google. Cuando no encontráras algo en Google,

qué hacés?

"No sé, nunca me pasó", responde Emilie. "Busco un libro o llamo por teléfono a alguien que me ayude", cuenta Cecilia. "Pero. yo creía que si no estaba en Google no existía.

¿No es así?", bromea Ana. "Se le pregunta al pulpo Paul ", dice Emiliano. Y la respuesta de Emiliano tal vez sea la más sugerente. No sólo porque lo que no se encuentra en Google pasa inmediatamente a formar parte de lo inexplicable o lo esotérico (en efecto, creemos que si no está allí no-existe), sino por la imagen de la criatura marina.

Es posible que quienes utilizaron por primera vez el término "navegar" para describir los desplazamientos que uno hace por Internet, no supieran lo exactos que estaban siendo. Uno navega por la superficie, no por el fondo. Y los motores de búsqueda -encabezados indiscutiblemente por Google - lo que hacen es eso: barrer la superficie de las aguas, y no el fondo oscuro del mar. Pero hay algo que se llama Internet profunda, que multiplica astronómicamente a la ya de por sí astronómica cantidad de páginas a las que se accede mediante los buscadores tradicionales (más de mil millones y en aumento), haciendo que éstos se vean como la punta de un iceberg insignificante que nunca habría hecho hundir al Titanic.

Para entender por qué la web profunda no accede a Google, a Yahoo! o a Bing, hay que entender primero cómo funcionan los motores de búsqueda. Como sabemos, existe una jerarquía en las respuestas que nos dan a partir de una consulta, por ejemplo, y para seguir en tema, "Titanic". En este momento (porque mañana puede ser distinto), Google larga 26.500.000 de páginas (y este resultado se modifica dariamente) donde podemos obtener información sobre el Titanic. Y no las larga al tún tún sino en base a su rapidísimo sistema de ordenamiento, cuya clave está en los links o enlaces. El buscador nos dice que la primera página es "la mejor" y la última "la peor".

¿El criterio? Tiene dos instancias: primero, el mejor sitio es el más reenviado por los sitios interesados en el Titanic. Segundo, esos sitios son los más enlazados por otros portales. Ante la imposibilidad de Google para analizar la calidad del contenido, esta segunda instancia es la más importante: mientras más enlaces conduzcan a un sitio que tiene en alguna parte un link sobre el Titanic, más creíble es, justamente porque miles de sitios lo han enlazado. Y así es como obtenemos el "mejor sitio" y el "peor sitio", siendo el peor el más huérfano de todos. La Internet profunda es, justamente, una Internet que ha quedado fuera de la carrera por los enlaces.

Siempre está la posibilidad de que el autor de un sitio penetre al mundo Google registrándolo manualmente a través de un formulario. Pero si no lo hace, ese sitio será invisible para los usuarios de Internet que no tengan la dirección o URL exacta. Y no sólo eso; el lenguaje primordial de Internet es HTML, con lo que millones de programaciones en imágenes, audio, video, PDF o archivos comprimidos también quedan fuera. Hay ya varias empresas que ofrecen servicios -pagos- para explorar las aguas submarinas.

Es el caso de deepdyve, para relevar información científica o médica, o de BrightPlanet, verdaderos pioneros en el estudio de "cosechar" información de la Internet profunda. "La mayoría de los buscadores te ayudan a encontrar una aguja en un pajar" dice Anand Rajaraman, cofundador de Kosmix. "Lo que nosotros intentamos hacer es ayudarte a explorar el pajar". Su sitio ha creado un software que combina la búsqueda tradicional con bases de datos ocultas, y aspira convertirse en una verdadera "comunidad de conocimiento". En español el sitio gratuito Internet Invisible es el mayor buscador de información escondida. Sin embargo, y como bien consigna, se trata de una "puerta de acceso" a bases de datos.

Queda luego la tarea individual, esforzada y casi bibliotecológica, de encontrar la información que se busca. Y de evaluar su calidad. Porque el hecho de estar escondida no la hace necesariamente mejor o más útil. Como dice Rogelio, especialista en lingüística aplicada: "no es que sea una web en la que los contenidos sean mejores o se traten con 'mayor profunidad', comparado con las giladas que se encuentran en la web superficial".

En todo caso, y para enterarte de si, efectivamente, lo que buscás no está en Google, podés visitar Schmoogle, cuyo subtítulo es "¿Y si lo que buscabas estaba en la página 53? Nutriéndose del buscador de buscadores, lo que hace Schmoogle es, sencillamente, romper con el page rank, con la jerarquía, y darte las respuestas en un orden aleatorio. Su creadora, la israelí Tsila Hassine, dice que su invento promueve "la diversidad en la web" y neutraliza los intereses comerciales detrás de ella. Al parecer, Google los bloquea a menudo. Así que si no pudiste entrar, intentalo más tarde. FUENTE wed profunta

21:10

No comments

Configuración de un router de Linksys para una conexión a Internet DSL

Este artículo le explicará cómo configurar correctamente el router Linksys para una conexión a Internet DSL.

Antes de configurar el router Linksys, asegúrese de que el ordenador tenga conexión activa a Internet. Para hacer esto, conecte el ordenador al módem a través del cable Ethernet e intente entrar a algún sitio web. Si no puede acceder a Internet, contáctese con el Proveedor de Internet (ISP).

NOTA: Si la conexión DSL no incluye un módem, usted podrá contactarse con el ISP para verificar los tipos de cable que se utilizan para la conexión DSL y para recibir asistencia. Puede que usted no necesite seguir los pasos exhibidos en la imagen a continuación y proceda así con el resto del proceso de configuración.

Este artículo le explicará cómo configurar correctamente el router Linksys para una conexión a Internet DSL.

Antes de configurar el router Linksys, asegúrese de que el ordenador tenga conexión activa a Internet. Para hacer esto, conecte el ordenador al módem a través del cable Ethernet e intente entrar a algún sitio web. Si no puede acceder a Internet, contáctese con el Proveedor de Internet (ISP).

NOTA: Si la conexión DSL no incluye un módem, usted podrá contactarse con el ISP para verificar los tipos de cable que se utilizan para la conexión DSL y para recibir asistencia. Puede que usted no necesite seguir los pasos exhibidos en la imagen a continuación y proceda así con el resto del proceso de configuración.

NOTA: La imagen podrá variar dependiendo del tipo de módem y ordenador utilizados. Configurar un router Linksys para conexión a Internet DLS Existen dos formas de configurar el router: i. Configurar el router Linksys a través de Linksys Connect (CD de configuración) ii. Configurar el router Linksys a través de la página web de configuración Configurar el router Linksys a través de Linksys Connect (CD de configuración) Todos los dispositivos Linksys incluyen Setup Wizard (Configuración guiada) para una instalación simple. Lo único que se debe hacer es seguir los pasos indicados. El software Setup Wizard/Cisco Connect detectará automáticamente el tipo de conexión a Internet del ISP. Si usted perdió el CD incluido con el router, podrá descargar los archivos del sitio de asistencia de Linksys Support. NOTA: El software de instalación asume que su ordenador está conectado directamente al módem, tal como se muestra en la imagen anterior. Asimsimo, el módem podrá tener la misma dirección IP que la dirección predeterminada del gateway de Linksys. Se recomienda cambiar la dirección IP del módem o del router para evitar un conflicto de direcciones IP. Para saber cómo cambiar la dirección IP del router, haga clic aquí. Configurar el router Linksys a través de la página web de configuración Los pasos a continuación lo guiarán en la configuración manual del router. Se recomienda seguir los pasos a continuación en caso de que el software Setup Wizard/ Cisco Connect no pudiera configurar el router automáticamente. NOTA: Antes de realizar los pasos, asegúrese de saber cuál es el tipo de configuración del módem. Para saber cuál es el tipo de configuración actual del módem, contáctese con su ISP. Paso 1: Conecte el ordenador a uno de los puertos Ethernet del router. NOTA: Las imágenes podrán variar dependiendo del tipo de ordenador o router utilizados.

Paso 2:

Conecte el adaptador de corriente del router a una fuente de energía y conecte el otro extremo al puerto de alimentación del router.

NOTA: Si el router tiene un interruptor de alimentación, enciéndalo. Observe la luz de alimentación del router hasta que se encuentre estable.

Paso 3:

Acceda a la página web de configuración del router abriendo un navegador web, como por ejemplo Internet Explorer o Safari. En la barra de Direcciones, ingrese la dirección IP local del router y luego presione [Enter]. Cuando aparezca la pantalla de inicio de sesión, ingrese el Nombre de usuario y la Contraseña del router.

NOTA: La Dirección IP predeterminada del router Linksys es “192.168.1.1”, mientras que la contraseña predeterminada es “admin” y el campo del nombre de usuario se deja en blanco. Si usted ha olvidado su contraseña anterior, deberá reiniciar el dispositivo. Para recibir instrucciones sobre cómo reiniciar el router Linksys, haga clic aquí.

Paso 4:

Establezca su tipo de conexión a Internet preferido:

i. Configuración para conexión PPPoE

ii. Configuración automática DHCP

Configuración para conexión PPPoE

Este tipo de configuración del router es ideal para conectarse a un módem que esté en Modo puente. Con un módem puente usted deberá tener un marcador PPPoE instalado en un ordenador o router para activar la conectividad a Internet.

Paso 1:

En la solapa Setup (Configuración), haga clic en la flecha desplegable para seleccionar Tipo de Conexión a Internet, y luego seleccione PPPoE.

NOTA: Las imágenes podrán variar dependiendo del tipo de ordenador o router utilizados.

Paso 2:

Conecte el adaptador de corriente del router a una fuente de energía y conecte el otro extremo al puerto de alimentación del router.

NOTA: Si el router tiene un interruptor de alimentación, enciéndalo. Observe la luz de alimentación del router hasta que se encuentre estable.

Paso 3:

Acceda a la página web de configuración del router abriendo un navegador web, como por ejemplo Internet Explorer o Safari. En la barra de Direcciones, ingrese la dirección IP local del router y luego presione [Enter]. Cuando aparezca la pantalla de inicio de sesión, ingrese el Nombre de usuario y la Contraseña del router.

NOTA: La Dirección IP predeterminada del router Linksys es “192.168.1.1”, mientras que la contraseña predeterminada es “admin” y el campo del nombre de usuario se deja en blanco. Si usted ha olvidado su contraseña anterior, deberá reiniciar el dispositivo. Para recibir instrucciones sobre cómo reiniciar el router Linksys, haga clic aquí.

Paso 4:

Establezca su tipo de conexión a Internet preferido:

i. Configuración para conexión PPPoE

ii. Configuración automática DHCP

Configuración para conexión PPPoE

Este tipo de configuración del router es ideal para conectarse a un módem que esté en Modo puente. Con un módem puente usted deberá tener un marcador PPPoE instalado en un ordenador o router para activar la conectividad a Internet.

Paso 1:

En la solapa Setup (Configuración), haga clic en la flecha desplegable para seleccionar Tipo de Conexión a Internet, y luego seleccione PPPoE.

Fuente Linksys

Este artículo le explicará cómo configurar correctamente el router Linksys para una conexión a Internet DSL.

Antes de configurar el router Linksys, asegúrese de que el ordenador tenga conexión activa a Internet. Para hacer esto, conecte el ordenador al módem a través del cable Ethernet e intente entrar a algún sitio web. Si no puede acceder a Internet, contáctese con el Proveedor de Internet (ISP).

NOTA: Si la conexión DSL no incluye un módem, usted podrá contactarse con el ISP para verificar los tipos de cable que se utilizan para la conexión DSL y para recibir asistencia. Puede que usted no necesite seguir los pasos exhibidos en la imagen a continuación y proceda así con el resto del proceso de configuración.

Este artículo le explicará cómo configurar correctamente el router Linksys para una conexión a Internet DSL.

Antes de configurar el router Linksys, asegúrese de que el ordenador tenga conexión activa a Internet. Para hacer esto, conecte el ordenador al módem a través del cable Ethernet e intente entrar a algún sitio web. Si no puede acceder a Internet, contáctese con el Proveedor de Internet (ISP).

NOTA: Si la conexión DSL no incluye un módem, usted podrá contactarse con el ISP para verificar los tipos de cable que se utilizan para la conexión DSL y para recibir asistencia. Puede que usted no necesite seguir los pasos exhibidos en la imagen a continuación y proceda así con el resto del proceso de configuración.

NOTA: La imagen podrá variar dependiendo del tipo de módem y ordenador utilizados. Configurar un router Linksys para conexión a Internet DLS Existen dos formas de configurar el router: i. Configurar el router Linksys a través de Linksys Connect (CD de configuración) ii. Configurar el router Linksys a través de la página web de configuración Configurar el router Linksys a través de Linksys Connect (CD de configuración) Todos los dispositivos Linksys incluyen Setup Wizard (Configuración guiada) para una instalación simple. Lo único que se debe hacer es seguir los pasos indicados. El software Setup Wizard/Cisco Connect detectará automáticamente el tipo de conexión a Internet del ISP. Si usted perdió el CD incluido con el router, podrá descargar los archivos del sitio de asistencia de Linksys Support. NOTA: El software de instalación asume que su ordenador está conectado directamente al módem, tal como se muestra en la imagen anterior. Asimsimo, el módem podrá tener la misma dirección IP que la dirección predeterminada del gateway de Linksys. Se recomienda cambiar la dirección IP del módem o del router para evitar un conflicto de direcciones IP. Para saber cómo cambiar la dirección IP del router, haga clic aquí. Configurar el router Linksys a través de la página web de configuración Los pasos a continuación lo guiarán en la configuración manual del router. Se recomienda seguir los pasos a continuación en caso de que el software Setup Wizard/ Cisco Connect no pudiera configurar el router automáticamente. NOTA: Antes de realizar los pasos, asegúrese de saber cuál es el tipo de configuración del módem. Para saber cuál es el tipo de configuración actual del módem, contáctese con su ISP. Paso 1: Conecte el ordenador a uno de los puertos Ethernet del router.

NOTA: Las imágenes podrán variar dependiendo del tipo de ordenador o router utilizados.

Paso 2:

Conecte el adaptador de corriente del router a una fuente de energía y conecte el otro extremo al puerto de alimentación del router.

NOTA: Si el router tiene un interruptor de alimentación, enciéndalo. Observe la luz de alimentación del router hasta que se encuentre estable.

Paso 3:

Acceda a la página web de configuración del router abriendo un navegador web, como por ejemplo Internet Explorer o Safari. En la barra de Direcciones, ingrese la dirección IP local del router y luego presione [Enter]. Cuando aparezca la pantalla de inicio de sesión, ingrese el Nombre de usuario y la Contraseña del router.

NOTA: La Dirección IP predeterminada del router Linksys es “192.168.1.1”, mientras que la contraseña predeterminada es “admin” y el campo del nombre de usuario se deja en blanco. Si usted ha olvidado su contraseña anterior, deberá reiniciar el dispositivo. Para recibir instrucciones sobre cómo reiniciar el router Linksys, haga clic aquí.

Paso 4:

Establezca su tipo de conexión a Internet preferido:

i. Configuración para conexión PPPoE

ii. Configuración automática DHCP

Configuración para conexión PPPoE

Este tipo de configuración del router es ideal para conectarse a un módem que esté en Modo puente. Con un módem puente usted deberá tener un marcador PPPoE instalado en un ordenador o router para activar la conectividad a Internet.

Paso 1:

En la solapa Setup (Configuración), haga clic en la flecha desplegable para seleccionar Tipo de Conexión a Internet, y luego seleccione PPPoE.

NOTA: Las imágenes podrán variar dependiendo del tipo de ordenador o router utilizados.

Paso 2:

Conecte el adaptador de corriente del router a una fuente de energía y conecte el otro extremo al puerto de alimentación del router.

NOTA: Si el router tiene un interruptor de alimentación, enciéndalo. Observe la luz de alimentación del router hasta que se encuentre estable.

Paso 3:

Acceda a la página web de configuración del router abriendo un navegador web, como por ejemplo Internet Explorer o Safari. En la barra de Direcciones, ingrese la dirección IP local del router y luego presione [Enter]. Cuando aparezca la pantalla de inicio de sesión, ingrese el Nombre de usuario y la Contraseña del router.

NOTA: La Dirección IP predeterminada del router Linksys es “192.168.1.1”, mientras que la contraseña predeterminada es “admin” y el campo del nombre de usuario se deja en blanco. Si usted ha olvidado su contraseña anterior, deberá reiniciar el dispositivo. Para recibir instrucciones sobre cómo reiniciar el router Linksys, haga clic aquí.

Paso 4:

Establezca su tipo de conexión a Internet preferido:

i. Configuración para conexión PPPoE

ii. Configuración automática DHCP

Configuración para conexión PPPoE

Este tipo de configuración del router es ideal para conectarse a un módem que esté en Modo puente. Con un módem puente usted deberá tener un marcador PPPoE instalado en un ordenador o router para activar la conectividad a Internet.

Paso 1:

En la solapa Setup (Configuración), haga clic en la flecha desplegable para seleccionar Tipo de Conexión a Internet, y luego seleccione PPPoE.

Fuente Linksys

Punto de Acceso inalámbrico

18:49

No comments

¿Cómo configuro el Punto de Acceso inalámbrico al modo de cliente - punto de acceso inalámbrico?

Definición: A diferencia del modo Punto de Acceso, Punto de acceso inalámbrico a modo de cliente se utiliza para conectarse a la red inalámbrica del punto de acceso/router que funciona en modo Punto de Acceso, pero no se puede conectar cualquier otro dispositivo inalámbrico para que se ejecute como punto de acceso inalámbrico-cliente a través de wireless.

Definición: A diferencia del modo Punto de Acceso, Punto de acceso inalámbrico a modo de cliente se utiliza para conectarse a la red inalámbrica del punto de acceso/router que funciona en modo Punto de Acceso, pero no se puede conectar cualquier otro dispositivo inalámbrico para que se ejecute como punto de acceso inalámbrico-cliente a través de wireless.

Paso 1 Conecte su computadora a TL-WA501G/TL-WA601G e Inicie la sesión en la utilidad basada en Web, ingrese la dirección IP 192.168.1.1 en el navegador Web.

Si no puede acceder a la utilidad basada en web, por favor, siga las instrucciones ¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G para una prueba?

Paso 2 Cambiar la dirección IP LAN del punto de acceso (TL-WA501G/TL-WA601G) para evitar conflicto de IP si es necesario. Esto se debe a su propia red, consulte por qué y cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G por alguna información más detallada.

Después de cambiar la dirección IP del punto de acceso, es necesario volver a ingresar en él con la nueva dirección IP.

Paso 3 Configurar el modo inalámbrico con el cliente y conectarse a la red inalámbrica.

1. Haga clic en Wireless (Inalámbrico) -> Modo inalámbrico en el cliente a la izquierda, seleccione.

Nota: Si el router inalámbrico o punto de acceso que desea conectarse no es compatible con WDS, por favor, no habilite la opción WDS.

2. Si conoce el SSID de la red inalámbrica o la dirección MAC de la AP, puede ingresar en el SSID o MAC de la caja de AP de forma manual, y luego haga clic en Guardar para guardar la configuración.

3. O puede hacer clic en el botón de la survey (encuesta) para ver las redes inalámbricas disponibles y haga clic en el botón Conectar para conectarse a ella.

Después haga clic en el botón Connect, la SSID de la red inalámbrica y la dirección MAC del AP se muestra en el cuadro modo de cliente de forma automática.

4. Después de realizar la configuración, permitirá reiniciar y haga clic en Guardar la configuración tendrá efecto después de reiniciar el dispositivo.

NOTA:

Si usted tiene un router de banda ancha que ofrecen conexión a Internet, vuelva a configurar la configuración IP de su computadora para obtener una dirección IP automáticamente a la adecuada para el router para conectarse a Internet después de hacer los ajustes en TL-WA501G/TL- WA601G.

El cortar DNS son proporcionados por el ISP, por favor comuníquese con su ISP para comprobar. Pero si lo que desea es configurar una red de intranet, puede ignorar esto y mantener la configuración anterior.

Artículos relacionados:

¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G?

¿Por qué y Cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G?

¿Cómo configuro el Punto de Acceso inalámbrico al modo puente de punto a punto?

Definición: En redes Wi-Fi, modo puente permite que dos o más puntos de acceso inalámbricos (APs) para comunicarse entre sí con el propósito de unirse a múltiples redes de área local.

Algunos puentes inalámbricos soportan un único punto-a-punto de conexión a otro punto de acceso. Otros están a favor de punto a multipunto a otros puntos de acceso diferentes. Este artículo está a punto de la configuración punto a punto del puente.

Nota:

1. Es necesario configurar dos de sus dos puntos de acceso inalámbricos (TL-WA501G/TL-WA601G) a modo puente, siguiendo los pasos siguientes con el fin de configurar un modo puente basada en red inalámbrica.

2. Antes de la configuración, por favor, comprobar y apuntar la dirección MAC inalámbrica de los puntos de acceso.

En la parte inferior del dispositivo, hay una etiqueta con la dirección MAC impresa.

Configuración del punto de acceso (TL-WA501G/TL-WA601G)

Paso 1 Conecte su computadora a TL-WA501G/TL-WA601G e Inicie la sesión en la utilidad basada en Web, ingrese la dirección IP 192.168.1.1 en el navegador Web.

Si no puede acceder a la utilidad basada en web, por favor, siga las instrucciones ¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G para una prueba?

Paso 2 Cambiar la dirección IP LAN del punto de acceso (TL-WA501G/TL-WA601G) para evitar conflicto de IP si es necesario. Esto se debe a su propia red, consulte por qué y cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G por alguna información más detallada.

Después de cambiar la dirección IP del punto de acceso, es necesario volver a ingresar en él con la nueva dirección IP. Y por favor, tenga en cuenta que las direcciones IP de los dos puntos de acceso no puede ser la misma en la red.

Paso 3 Configure su TL-WA501G/TL-WA601G de punto a punto el modo puente.

1. Haga clic en Wireless (Inalámbrico) -> Modo inalámbrico a la izquierda, seleccione Bridge (punto a punto). Y a continuación, ingrese la dirección MAC del punto de acceso a otros (TL-WA501G/TL-WA601G) que desea conectarse a la MAC de la caja de AP.

Nota: Muy dos números deben ser separados por el carácter '-', y por favor, ingrese la dirección MAC de otro punto de acceso que desea conectar en la caja, de lo contrario, la conexión inalámbrica no se puede configurar.

2. Después de realizar la configuración, permitirá reiniciar y haga clic en Guardar, los ajustes se harán efectivos después del reinicio del dispositivo.

Después de hacer el siguiente procedimiento, en las dos puntos de acceso de conexión inalámbrica (TL-WA501G/TL-WA601G), el modo puente inalámbrico basado en la conexión inalámbrica se configurará con éxito.

Información adicional:

No hay una opción llamada Con el modo de AP en la página de configuración, si lo activa, el punto de acceso (TL-WA501G/TL-WA601G) también puede trabajar en modo AP, al mismo tiempo cuando se había configurado a modo puente. Esto significa que usted puede conectar otros clientes inalámbricos a este punto de acceso cuando se había configurado a modo puente. Y si no lo permiten, no se puede conectar cualquier cliente inalámbrico al punto de acceso cuando se había configurado a modo puente.

Fuente TP-link

Definición: A diferencia del modo Punto de Acceso, Punto de acceso inalámbrico a modo de cliente se utiliza para conectarse a la red inalámbrica del punto de acceso/router que funciona en modo Punto de Acceso, pero no se puede conectar cualquier otro dispositivo inalámbrico para que se ejecute como punto de acceso inalámbrico-cliente a través de wireless.

Definición: A diferencia del modo Punto de Acceso, Punto de acceso inalámbrico a modo de cliente se utiliza para conectarse a la red inalámbrica del punto de acceso/router que funciona en modo Punto de Acceso, pero no se puede conectar cualquier otro dispositivo inalámbrico para que se ejecute como punto de acceso inalámbrico-cliente a través de wireless.

Paso 1 Conecte su computadora a TL-WA501G/TL-WA601G e Inicie la sesión en la utilidad basada en Web, ingrese la dirección IP 192.168.1.1 en el navegador Web.

Si no puede acceder a la utilidad basada en web, por favor, siga las instrucciones ¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G para una prueba?

Paso 2 Cambiar la dirección IP LAN del punto de acceso (TL-WA501G/TL-WA601G) para evitar conflicto de IP si es necesario. Esto se debe a su propia red, consulte por qué y cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G por alguna información más detallada.

Después de cambiar la dirección IP del punto de acceso, es necesario volver a ingresar en él con la nueva dirección IP.

Paso 3 Configurar el modo inalámbrico con el cliente y conectarse a la red inalámbrica.

1. Haga clic en Wireless (Inalámbrico) -> Modo inalámbrico en el cliente a la izquierda, seleccione.

Nota: Si el router inalámbrico o punto de acceso que desea conectarse no es compatible con WDS, por favor, no habilite la opción WDS.

2. Si conoce el SSID de la red inalámbrica o la dirección MAC de la AP, puede ingresar en el SSID o MAC de la caja de AP de forma manual, y luego haga clic en Guardar para guardar la configuración.

3. O puede hacer clic en el botón de la survey (encuesta) para ver las redes inalámbricas disponibles y haga clic en el botón Conectar para conectarse a ella.

Después haga clic en el botón Connect, la SSID de la red inalámbrica y la dirección MAC del AP se muestra en el cuadro modo de cliente de forma automática.

4. Después de realizar la configuración, permitirá reiniciar y haga clic en Guardar la configuración tendrá efecto después de reiniciar el dispositivo.

NOTA:

Si usted tiene un router de banda ancha que ofrecen conexión a Internet, vuelva a configurar la configuración IP de su computadora para obtener una dirección IP automáticamente a la adecuada para el router para conectarse a Internet después de hacer los ajustes en TL-WA501G/TL- WA601G.

El cortar DNS son proporcionados por el ISP, por favor comuníquese con su ISP para comprobar. Pero si lo que desea es configurar una red de intranet, puede ignorar esto y mantener la configuración anterior.

Artículos relacionados:

¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G?

¿Por qué y Cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G?

¿Cómo configuro el Punto de Acceso inalámbrico al modo puente de punto a punto?

Definición: En redes Wi-Fi, modo puente permite que dos o más puntos de acceso inalámbricos (APs) para comunicarse entre sí con el propósito de unirse a múltiples redes de área local.

Algunos puentes inalámbricos soportan un único punto-a-punto de conexión a otro punto de acceso. Otros están a favor de punto a multipunto a otros puntos de acceso diferentes. Este artículo está a punto de la configuración punto a punto del puente.

Nota:

1. Es necesario configurar dos de sus dos puntos de acceso inalámbricos (TL-WA501G/TL-WA601G) a modo puente, siguiendo los pasos siguientes con el fin de configurar un modo puente basada en red inalámbrica.

2. Antes de la configuración, por favor, comprobar y apuntar la dirección MAC inalámbrica de los puntos de acceso.

En la parte inferior del dispositivo, hay una etiqueta con la dirección MAC impresa.

Configuración del punto de acceso (TL-WA501G/TL-WA601G)

Paso 1 Conecte su computadora a TL-WA501G/TL-WA601G e Inicie la sesión en la utilidad basada en Web, ingrese la dirección IP 192.168.1.1 en el navegador Web.

Si no puede acceder a la utilidad basada en web, por favor, siga las instrucciones ¿Cómo puedo acceder a la utilidad basada en Web de TL-WA501G/TL-WA601G para una prueba?

Paso 2 Cambiar la dirección IP LAN del punto de acceso (TL-WA501G/TL-WA601G) para evitar conflicto de IP si es necesario. Esto se debe a su propia red, consulte por qué y cómo puedo cambiar la dirección IP de TL-WA501G/TL-WA601G por alguna información más detallada.

Después de cambiar la dirección IP del punto de acceso, es necesario volver a ingresar en él con la nueva dirección IP. Y por favor, tenga en cuenta que las direcciones IP de los dos puntos de acceso no puede ser la misma en la red.

Paso 3 Configure su TL-WA501G/TL-WA601G de punto a punto el modo puente.

1. Haga clic en Wireless (Inalámbrico) -> Modo inalámbrico a la izquierda, seleccione Bridge (punto a punto). Y a continuación, ingrese la dirección MAC del punto de acceso a otros (TL-WA501G/TL-WA601G) que desea conectarse a la MAC de la caja de AP.

Nota: Muy dos números deben ser separados por el carácter '-', y por favor, ingrese la dirección MAC de otro punto de acceso que desea conectar en la caja, de lo contrario, la conexión inalámbrica no se puede configurar.

2. Después de realizar la configuración, permitirá reiniciar y haga clic en Guardar, los ajustes se harán efectivos después del reinicio del dispositivo.

Después de hacer el siguiente procedimiento, en las dos puntos de acceso de conexión inalámbrica (TL-WA501G/TL-WA601G), el modo puente inalámbrico basado en la conexión inalámbrica se configurará con éxito.

Información adicional:

No hay una opción llamada Con el modo de AP en la página de configuración, si lo activa, el punto de acceso (TL-WA501G/TL-WA601G) también puede trabajar en modo AP, al mismo tiempo cuando se había configurado a modo puente. Esto significa que usted puede conectar otros clientes inalámbricos a este punto de acceso cuando se había configurado a modo puente. Y si no lo permiten, no se puede conectar cualquier cliente inalámbrico al punto de acceso cuando se había configurado a modo puente.

Fuente TP-link

Unir Dos Redes Con Mikrotik

15:11

No comments

Como unir 2 redes LAN remotas Mediante dos Routers Mikrotik

Una VPN es un "tunel" por donde pueden ser transportada información de manera segura (Los paquetes viajan encriptados) usando como medio de transporte Internet. Este tipo de conexión vamos a usar en este ejemplo. En mi trabajo, nos vimos con la necesidad de unir dos LAN por pedido de un cliente, ya que este quería lograr conectividad transparente para los usuarios al intentar conectarse desde la sucursal hacia algún recurso de casa central y viceversa.

También puede servir en el caso que ustedes y algún amigo tengan Mikrotik y quieran compartir archivos o jugar mediante una conexión segura entre sus redes. Inicialmente configuramos básicamente dos Mikrotik en los dos lugares y armamos una VPN IPSEC para que cree un túnel seguro y como este protocolo enruta de manera nativa, en pocos minutos teniamos conexión entre las dos oficinas. Este cliente en su sucursal tenía una conexión a Internet muy inestable y eso nos trajo problemas con IPSEC. Se desconectaba solo y a veces no volvía a conectarse hasta no reiniciar los dos routers. Luego de buscar una solución a este problema, dimos con que configurando una VPN PPTP gateway-to-gateway, esta era menos proclive a desconectarse ante fallas de la conexión a Internet y ademas soportaba reconexión automática.

Las direcciones IP que muestro a continuación son solo de ejemplo, si las reemplazan por las que ustedes tengan funcionaría de igual manera. Pueden copiar los comandos, reemplazar los nombres de las interfaces y las IP con el Bloc de notas, mediante Winbox abren "New Terminal", pegan ahí lo copiado y listo! Cabe aclarar que para que se establezca la comunicación entre las dos redes, estas tienen que tener diferentes rango de IP.

Configurando la VPN PPTP gateway-to-gateway Router1 (Casa central): Configuramos las IP en las interfaces: LAN: /ip address add address=10.0.0.254/24 broadcast=10.0.0.255 comment="" disabled=no interface=lan network=10.0.0.0 En este caso la conexión a Internet es por cablemodem así que la interfaz de "WAN" obtiene IP mediante el "dhcp-client". Muy importante en este es que queden las opciones "add-default-route=yes" y "use-peer-dns=yes". La primera setea la ruta por defecto y la segunda permite que se usen los DNS del ISP. /ip dhcp-client add add-default-route=yes comment="" default-route-distance=0 disabled=no interface=wan use-peer-dns=yes use-peer-ntp=yes Los DNS. Tiene que estar la opción "allow-remote-requests=yes" para que el router actúe como DNS cache y los equipos de la red puedan resolver nombres de dominio en IPs. /ip dns set allow-remote-requests=yes Configuramos el "masquerade" para que haga NAT de las IP de la LAN por la IP publica hacia Internet. /ip firewall nat add action=masquerade chain=srcnat comment="" disabled=no out-interface=wan Protegemos básicamente el router. /ip firewall filter add action=accept chain=input comment="" connection-state=established disabled=no add action=accept chain=input comment="" connection-state=related disabled=no add action=accept chain=input comment="" disabled=no protocol=udp add action=drop chain=input comment="" connection-state=invalid disabled=no Router2 (Sucursal) /ip address add address=10.0.1.254/24 broadcast=10.0.1.255 comment="" disabled=no interface=lan network=10.0.1.0 /ip dhcp-client add add-default-route=yes comment="" default-route-distance=0 disabled=no interface=wan use-peer-dns=yes use-peer-ntp=yes /ip dns set allow-remote-requests=yes /ip firewall nat add action=masquerade chain=srcnat comment="" disabled=no out-interface=wan /ip firewall filter add action=accept chain=input comment="" connection-state=established disabled=no add action=accept chain=input comment="" connection-state=related disabled=no add action=accept chain=input comment="" disabled=no protocol=udp add action=drop chain=input comment="" connection-state=invalid disabled=no Y lo mas importante... OK, hasta acá tendriamos las dos oficinas con conexión a Internet pero nada mas.

Para configurar la VPN, en Router1: En Winbox vamos al menú PPP > Secrets. Mediante el boton "+" agregamos una cuenta. En Name ponemos "sucursal", en Password, por ej. 123456, en la lista desplegable Profile elegimos "default-encryption", en Local Address la IP de LAN del router (10.0.0.254), en Remote Address 10.0.0.200 y damos Apply. Finalmente cliqueamos el botón "PPTP Server", marcamos "Enable" y nos aseguramos que en Default Profile este seleccionado "default-encryption". mikrotik En el Router2 mediante Winbox vamos al menú PPP, desde el botón "+", elegimos PPTP Client, en la ventana seleccionamos la solapa "Dial Out". En "Connect To" ingresamos la IP publica del Router1, en este caso por ejemplo sería 192.168.10.164, en User ponemos "sucursal" y en Password "123456". Nuevamente nos aseguramos que en Profile figure "default-encryption" y damos Apply. pptp Si esta todo bien, automáticamente cuando den Apply en la lista de Interface el "PPTP Client" va figurar como "Connected". Eso significa que ya esta conectado al otro router mediante la VPN.

Lo podemos comprobar fácilmente si desde el menu Tools le hacemos un ping a la IP de la LAN del router de Casa central (10.0.0.254) y este responde. gateway-to-gateway Ahora tenemos respuesta del Router1 hacia el Router2, pero si prueban al revés no va a funcionar. Lo que sucede en ese caso es que los paquetes IP no conocen "el camino de vuelta" por decirlo de alguna manera, entonces nosotros se lo vamos a enseñar. En el Router1 vamos a IP > Routes, con el "+" añadimos una ruta estática. En Destination ponemos la red remota (10.0.1.0/24) y en Gateway ingresamos la IP que le otorga el PPTP Server al "usuario" "sucursal" (10.0.0.200). Como unir 2 redes LAN con Mikrotik... De la misma manera en el Router2 agregamos una ruta estática. En Destination ponemos la red remota 10.0.0.0/24 y en Gateway la IP de LAN del Router1 (10.0.0.254). Aplicamos.

Ahora, si hacemos ping entre los routers a sus IP de LAN van a responder los dos, igualmente si lo hacemos entre dos equipos de las 2 redes.

Una VPN es un "tunel" por donde pueden ser transportada información de manera segura (Los paquetes viajan encriptados) usando como medio de transporte Internet. Este tipo de conexión vamos a usar en este ejemplo. En mi trabajo, nos vimos con la necesidad de unir dos LAN por pedido de un cliente, ya que este quería lograr conectividad transparente para los usuarios al intentar conectarse desde la sucursal hacia algún recurso de casa central y viceversa.

También puede servir en el caso que ustedes y algún amigo tengan Mikrotik y quieran compartir archivos o jugar mediante una conexión segura entre sus redes. Inicialmente configuramos básicamente dos Mikrotik en los dos lugares y armamos una VPN IPSEC para que cree un túnel seguro y como este protocolo enruta de manera nativa, en pocos minutos teniamos conexión entre las dos oficinas. Este cliente en su sucursal tenía una conexión a Internet muy inestable y eso nos trajo problemas con IPSEC. Se desconectaba solo y a veces no volvía a conectarse hasta no reiniciar los dos routers. Luego de buscar una solución a este problema, dimos con que configurando una VPN PPTP gateway-to-gateway, esta era menos proclive a desconectarse ante fallas de la conexión a Internet y ademas soportaba reconexión automática.

Las direcciones IP que muestro a continuación son solo de ejemplo, si las reemplazan por las que ustedes tengan funcionaría de igual manera. Pueden copiar los comandos, reemplazar los nombres de las interfaces y las IP con el Bloc de notas, mediante Winbox abren "New Terminal", pegan ahí lo copiado y listo! Cabe aclarar que para que se establezca la comunicación entre las dos redes, estas tienen que tener diferentes rango de IP.

Configurando la VPN PPTP gateway-to-gateway Router1 (Casa central): Configuramos las IP en las interfaces: LAN: /ip address add address=10.0.0.254/24 broadcast=10.0.0.255 comment="" disabled=no interface=lan network=10.0.0.0 En este caso la conexión a Internet es por cablemodem así que la interfaz de "WAN" obtiene IP mediante el "dhcp-client". Muy importante en este es que queden las opciones "add-default-route=yes" y "use-peer-dns=yes". La primera setea la ruta por defecto y la segunda permite que se usen los DNS del ISP. /ip dhcp-client add add-default-route=yes comment="" default-route-distance=0 disabled=no interface=wan use-peer-dns=yes use-peer-ntp=yes Los DNS. Tiene que estar la opción "allow-remote-requests=yes" para que el router actúe como DNS cache y los equipos de la red puedan resolver nombres de dominio en IPs. /ip dns set allow-remote-requests=yes Configuramos el "masquerade" para que haga NAT de las IP de la LAN por la IP publica hacia Internet. /ip firewall nat add action=masquerade chain=srcnat comment="" disabled=no out-interface=wan Protegemos básicamente el router. /ip firewall filter add action=accept chain=input comment="" connection-state=established disabled=no add action=accept chain=input comment="" connection-state=related disabled=no add action=accept chain=input comment="" disabled=no protocol=udp add action=drop chain=input comment="" connection-state=invalid disabled=no Router2 (Sucursal) /ip address add address=10.0.1.254/24 broadcast=10.0.1.255 comment="" disabled=no interface=lan network=10.0.1.0 /ip dhcp-client add add-default-route=yes comment="" default-route-distance=0 disabled=no interface=wan use-peer-dns=yes use-peer-ntp=yes /ip dns set allow-remote-requests=yes /ip firewall nat add action=masquerade chain=srcnat comment="" disabled=no out-interface=wan /ip firewall filter add action=accept chain=input comment="" connection-state=established disabled=no add action=accept chain=input comment="" connection-state=related disabled=no add action=accept chain=input comment="" disabled=no protocol=udp add action=drop chain=input comment="" connection-state=invalid disabled=no Y lo mas importante... OK, hasta acá tendriamos las dos oficinas con conexión a Internet pero nada mas.

Para configurar la VPN, en Router1: En Winbox vamos al menú PPP > Secrets. Mediante el boton "+" agregamos una cuenta. En Name ponemos "sucursal", en Password, por ej. 123456, en la lista desplegable Profile elegimos "default-encryption", en Local Address la IP de LAN del router (10.0.0.254), en Remote Address 10.0.0.200 y damos Apply. Finalmente cliqueamos el botón "PPTP Server", marcamos "Enable" y nos aseguramos que en Default Profile este seleccionado "default-encryption". mikrotik En el Router2 mediante Winbox vamos al menú PPP, desde el botón "+", elegimos PPTP Client, en la ventana seleccionamos la solapa "Dial Out". En "Connect To" ingresamos la IP publica del Router1, en este caso por ejemplo sería 192.168.10.164, en User ponemos "sucursal" y en Password "123456". Nuevamente nos aseguramos que en Profile figure "default-encryption" y damos Apply. pptp Si esta todo bien, automáticamente cuando den Apply en la lista de Interface el "PPTP Client" va figurar como "Connected". Eso significa que ya esta conectado al otro router mediante la VPN.

Lo podemos comprobar fácilmente si desde el menu Tools le hacemos un ping a la IP de la LAN del router de Casa central (10.0.0.254) y este responde. gateway-to-gateway Ahora tenemos respuesta del Router1 hacia el Router2, pero si prueban al revés no va a funcionar. Lo que sucede en ese caso es que los paquetes IP no conocen "el camino de vuelta" por decirlo de alguna manera, entonces nosotros se lo vamos a enseñar. En el Router1 vamos a IP > Routes, con el "+" añadimos una ruta estática. En Destination ponemos la red remota (10.0.1.0/24) y en Gateway ingresamos la IP que le otorga el PPTP Server al "usuario" "sucursal" (10.0.0.200). Como unir 2 redes LAN con Mikrotik... De la misma manera en el Router2 agregamos una ruta estática. En Destination ponemos la red remota 10.0.0.0/24 y en Gateway la IP de LAN del Router1 (10.0.0.254). Aplicamos.

Ahora, si hacemos ping entre los routers a sus IP de LAN van a responder los dos, igualmente si lo hacemos entre dos equipos de las 2 redes.

Suscribirse a:

Comentarios (Atom)